Hacker Tools, kaum ein Werkzeug, egal Hardware oder Software ist so mit Risiken verbunden wie Hacker Werkzeug. Auf der einen Seite benutzen Sie diese Tools um Sicherheitslücken zu entdecken und zu schließen. Die Hacker nutzen sie um Schwachstellen zu entdecken und sie für ihre Zwecke nutzen. Warum sollen Sie die Tools können? Ganz einfach, in erste Linie Gefahr zu erkennen und sich schützen. Zweitens, die Tools können Sie selbst benutzen um eigene PC oder Netzwerk zu testen, alles anderes ist Tabu und strafbar.

Wer eine Straftat nach § 202a (Ausspähen von Daten) oder § 202b (Abfangen von Daten) vorbereitet, indem er Computerprogramme, deren Zweck die Begehung einer solchen Tat ist, herstellt, sich oder einem anderen verschafft, verkauft, einem anderen überlässt, verbreitet oder sonst zugänglich macht, wird mit Freiheitsstrafe bis zu einem Jahr oder mit Geldstrafe bestraft.

Das ist der Grund warum auf Downloads oft kostenloser Hacker Tools (Software) verzichtet wird. Nicht alle Hacker schlecht sind, so gibt es die Ethical Hacker und die bösen. Die Wahrheit: Es gibt keine klare Trennung zwischen Gut und Böse.

Hacker sind als Penetration-Tester gefragt. Auf ihre Dienste setzen vor allem Konzerne, bei denen Angreifer großen finanziellen Schaden anrichten können. Dazu gehören etwa Banken und Versicherungen, aber auch Industrieunternehmen und Regierungen. Firmen wollen häufig bei der Installation einer neuen Software wissen, ob sie auch gegen Hackerangriffe sicher ist.

Manpower

Seiteninhalt:

Hacker Tools – Hardware

Die Spezialhardware für wenig Geld, frei verkäuflich, die gefährliche Angriffe auf Computer und Netzwerke einfach macht. Im Grunde genommen kann damit jeder unsichtbare Hintertüren in PC oder Netzwerk einbauen.

KeyGrabber Wi-Fi – Tastatur Schnüffler

Dieser drahtlose Keylogger schließt sich an den lokalen Wi-Fi Access Point an und sendet E-Mails, die den eingefangenen Tastaturtext enthalten. Zusätzlich ist auch ein Fernanschluss an diesen Keylogger * durch TCP/IP zum beliebigen Zeitpunkt und das Einsehen der gespeicherten Log-Datei möglich. All dies in einem lediglich 5 cm großen Gerät. Auch wenn das Missbrauchspotenzial des USB-Keyloggers groß ist, so gibt es auch legitime Einsatzzwecke: etwa als autarker Backup-Speicher für geschriebene Texte, Backup der auch ein PC-Crash überleben kann.

Bash Bunny – Datendieb

Der Bash Bunny ist ein leistungsfähiger kleine PC mit Quad-Core-ARM-CPU, 512 MByte RAM und einem angepassten Debian Linux. Er hat einen Schieberegler mit drei Positionen, zwei davon für verschiedene Angriffe und einen für das Beladen und Programmieren. Kleine PC kann sich auch als Netzwerkkarte oder serielle Schnittstelle am Rechner melden. Mit nur wenige Befehle kann Daten und alle im Rechner gespeicherten Passwörter kopieren, selbst dann, wenn der Rechner gesperrt ist.

USB Kill – Zerstörer

Er sieht aus wie ein gewöhnlicher USB-Stick, bei denen man echt denkt: Wer braucht denn sowas? Sobald USB Kill eingesteckt wird, benutzt er ein Spannung von ca. 200 Volt um USB-Port zu stören. Dieser Vorgang wird mehrmals pro Sekunde wiederholt, solange bis der Stick aus dem USB-Port gezogen wird. Da viele Geräte gegen eine Überspannung am USB Port nicht geschützt sind, wird Port in vielen Fällen stark beschädigt oder komplett zerstört. Das Interesse am USB Killer scheint jedenfalls groß zu sein, aktuell sind auf der Website von Amazon * keine Geräte mehr verfügbar.

USB Rubber Ducky – Der Sammler

Der USB Rubber Ducky sieht absolut unverdächtig aus, steckt in einem schwarzen Standardgehäuse für USB-Sticks und unterscheidet sich nicht von einem gewöhnlichen Speicherstick. Wenn er mit einem Rechner verbunden wird, dann fungiert er nicht als Massenspeicher, sondern als USB-Tastatur. Der Rubber Ducky tippt vom Angreifer zuvor einprogrammierte Tastenbefehle ein, das kann dann fatale Folgen haben. Rubber Ducky kann per Tastaturbefehl die mächtige Kommandozeile öffnen und dort alle Befehle als angemeldete Nutzer ausführen.

Der Rechner kann so z.B. mit Schadsoftware infiziert werden. Der Rubber Ducky kann so konfiguriert werden, dass er vollautomatisch alle gespeicherten WLAN Zugangsdaten einsammelt und per Mail verschickt. Zu Demonstrationszwecken können Sie etwa das Hintergrundbild ändern oder die Tastatur vertauschen. Die Admins benutzen Rubber Ducky auch, um wiederkehrende Admin-Aufgaben zu automatisieren.

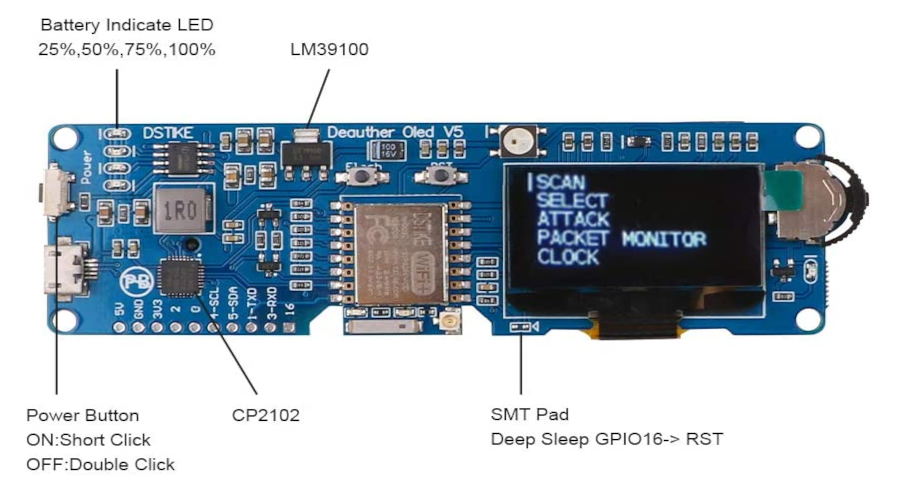

WiFi Deauther – WLAN Störsender

Der WiFi Deauther basiert auf Mikrocontroller ESP8266 und kinderleicht zu bedienen ist. Er stört beliebige WLAN Netze auf Knopfdruck, das Gerät verschickt sogenannte Deauthentication-Pakete (Abmelde- Anforderung) um die Verbindung zu kappen. Es genügt nur einsehbare Informationen über das WLAN: Netzwerknamen (SSID), die MAC-Adresse des Routers als Absender anzugeben.

- Sichern Sie sich jetzt drei D1 Mini NodeMcu mit ESP8266-12F zum Vorteilspreis mit Mengenrabatt. Das D1 Mini ist ein Allroundtalent und eines unserer meistverkauften Produkte. Das D1Mini zeichnet sich vor allem durch seine technischen Daten aus.

- Der AZ-Delivery D1 mini ist ein Mini-NodeMcu WiFi Board basierend auf einem ESP-8266-12F mit Micro-USB-Anschluss. Dieses WLAN-Board enthält 9 digitale Ein- und Ausgangspins, alle Pins sind interrupt, pwm, I2C und 1-wire. D1 Mini im kompakten Design.

- Durch seine ultra-kompakte Bauform lässt sich das AZ-Delivery D1 Mini NodeMcu mit ESP8266-12F WLAN Modul sehr einfach dezentral verstauen. Das D1 Mini ist ein wirkliches Allroundtalent und gehört in jede kleine Hobbywerkstatt. Profis sind ebenso begeistert.

- Das AZ-Delivery drathloses D1 Mini Entwicklungsboard ist D1 Mini kompatibel und kann in der Arduino-IDE programmiert werden. Das Produkt ist kompatibel mit Wemos D1 Mini Pro und Wemos D1 Mini ESP32. Das D1 Mini ist echter Alleskönner.

- Dieses Produkt enthält ein E-Book, das nützliche Informationen über den Beginn Ihres Projekts enthält, es hilft bei einer schnellen Einrichtung und spart Zeit beim Konfigurationsprozess. Wir bieten eine Reihe von Anwendungsbeispielen.

Auf Knopfdruck scannt der WiFi Deauther * zunächst nach Netzen in Funkreichweite und listet sie auf. Über die vier Knöpfchen startet der Angreifer anschließend die Attacke. Der Effekt ist erstaunlich: Sämtliche Smartphones und Rechner waren aus dem Netz gedrängt. Der WiFi Deauther gibt auch als Github Projekt.

HackRF One – Transmitter

Das HackRF One zählt zu den beliebtesten SDR Transmitter. Es hat einen Software gestützte Sende- und Empfangsbereich von 1 MHz bis 6 GHz. Es läuft im Half-Duplex-Betrieb, kann also nur abwechselnd senden und empfangen. Angesteuert wird es etwa mit der SDR Software CubicSDR oder GNU Radio. Die sind nicht auf einen Einsatzzweck beschränkt, stattdessen bestimmt Software ihre Sende und Empfangsfrequenz bzw. die Signalverarbeitung.

Mit dem HackRF One lassen sich Angriffe auf Funkverbindungen starten. Besonders beliebt sind Replay und Jamming Attacken. So ist möglich Auto Alarmanlagen überlisten, das Entschärfsignal der Handsender wird aufgezeichnet und wieder abgespielt. Auch Lauschangriffe auf DECT und GSM sind theoretisch damit möglich.

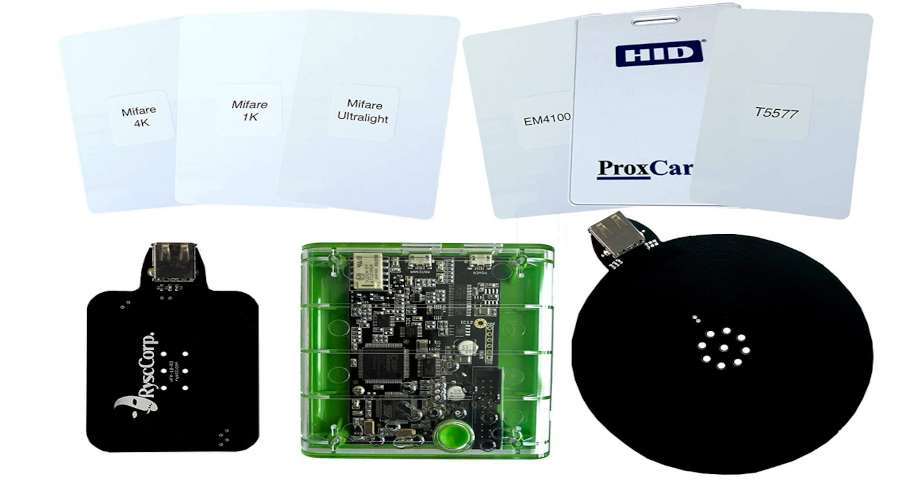

Proxmark3 – RFID Multifunktionstool

Der Proxmark3 Hardware und die Software stehen unter Open-Source-Lizenz, ist von verschiedenen Herstellern in unterschiedlichen Varianten erhältlich. Unterstützt werden RFID Standards auf 125 KHz, 134 KHz und 13,56 MHz Basis. Ein typischer Einsatzzweck ist das Auslesen, Manipulieren und Klonen von Smartcards. Außerdem kann das Gerät Übertragungen Mitschneiden und beliebige RFID Hardware emulieren. Wenn sich jemand intensiver mit RFID Technik beschäftigt, dann ist das vielseitige Proxmark3 * auch richtige Werkzeug für ihm.

X009 – GSM Wanze

Das kleine Multifunktionsgerät X009 wird beworben als: Überwachung von Kindern, Senioren, Haustieren sowie Diebstahlschutz. Mit einer SIM-Karte ausgestattet nimmt Gerät Kontakt zum Mobilfunknetz auf und lässt sich anschließend über SMS-Befehle konfigurieren und steuern. Das Gerät ist mit Mikrofon und Kamera ausgestattet. Wird ein einstellbarer Lärmpegel überschritten, ruft das X009 auf Wunsch eine festgelegte Rufnummer an und überträgt die Umgebungsgeräusche. Zusätzlich können Sie per SMS ein Foto anfordern, welches das Gerät per MMS verschickt. Betätigt man den roten SOS-Knopf, sendet das Gerät eine fest eingestellte Notfall SMS an bis zu fünf Rufnummern.

WiFi Pineapple Nano – WLAN Router

Heutzutage sind sehr viele Hacker Tools bekannt um WLAN anzugreifen. Der WiFi Pineapple beherrscht sie fast alle. Das Gerät sieht wie eine WLAN Router aus, aber er ist keine Fritzbox. Er ist modifiziert um Daten abzugreifen und dazu ist es mit einer ganzen Reihe bekannter Pentesting-Tools ausgestattet. Als Betriebssystem nutzt er OpenWrt.

WiFi Pineapple ist mit zwei WLAN Modulen ausgestattet. Mit dem einen Modul wird Hotspot wie Free Wifi geschaffen und das andere wird mit einem legitimen WLAN in der Nähe verbinden, um seinen Opfern den Internetzugriff zu ermöglichen. Alternativ lässt sich Internet über den USB Port des Pineapple einspeisen, schließt man einen Mobilfunkstick oder Smartphone mit Tethering an. So können andere beide WLAN Module nutzbar bleiben.

Der Hacker kann mit Deauthentication Pakete dafür sorgen dass z.B. Smartphones die Verbindung zum derzeitigen Netz verlieren und mit einer sehr große Wahrscheinlichkeit sich mit WiFi Pineapple verbinden. Hat sich ein neue Nutzer mit dem Pineapple verbunden, kann der Hacker den gesamten Datenverkehr mitlesen und manipulieren.

Indem Sie diese Hacker Tools und Gefahren kennengelernt, können Sie das Risiko und erheblich reduzieren Sie die Möglichkeit Opfer zu werden.