WireGuard VPN als beste Schutz realisiert mit Raspberry Pi eignet sich besonders zum Absicherung von Smartphone oder ähnlichen Mobilen Geräten. Hier nur ein Beispiel: Sie befinden sich in einem öffentlichen

Weiterlesen

Smart Home DIY-Projekte verstehen und gestalten

WireGuard VPN als beste Schutz realisiert mit Raspberry Pi eignet sich besonders zum Absicherung von Smartphone oder ähnlichen Mobilen Geräten. Hier nur ein Beispiel: Sie befinden sich in einem öffentlichen

Weiterlesen

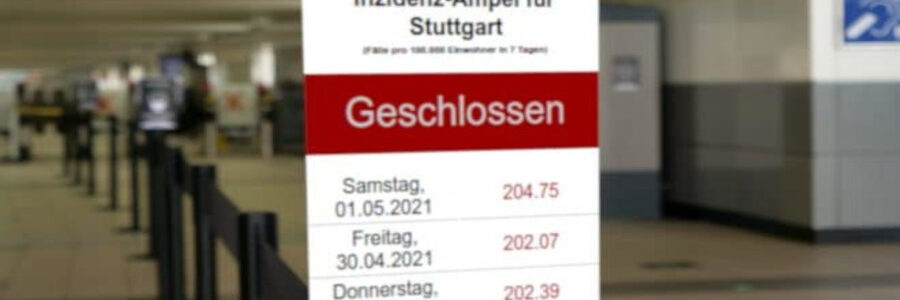

Corona Inzidenz Ampel ist Fachbegriff welcher vor kurzem kaum jemand gehört hat. Deutschland ist seit Neuestem in die Ampelfarben eingeteilt, wenn es um die Corona-Infektionen geht. Die Politik hat Begriff

Weiterlesen